Os certificados mudam para sempre (e muitas infraestruturas não estão preparadas)

28 de janeiro de 2026 | Jordi Genescà Prat

Certificados SSL

Se gere certificados de servidores, serviços web, correio eletrónico, APIs ou aplicações internas, isto afeta-o. Há algum tempo que a indústria vem a avisar sobre uma mudança profunda nos períodos de validade dos certificados digitais, mas agora essa mudança deixa de ser uma previsão e passa a ser iminente.

A partir de 2026, os certificados deixarão de se comportar como têm feito durante anos: ciclos de validade mais curtos, renovações muito mais frequentes e uma maior exposição ao risco se a gestão continuar a ser manual. Não é uma decisão de um fornecedor específico nem uma questão comercial. É uma mudança estrutural na forma como a confiança na Internet é gerida.

Neste artigo explicamos o que está a mudar, porque afeta todos os tipos de certificados e porque muitas infraestruturas podem ser afetadas mesmo que o certificado esteja corretamente contratado e pago.

Porque estão a mudar os períodos de validade dos certificados

A redução da validade dos certificados digitais não responde a uma moda nem a uma estratégia comercial isolada. Faz parte de uma evolução impulsionada pelo CA/Browser Forum, o organismo que define os requisitos de segurança que as autoridades de certificação e os navegadores devem cumprir.

O objetivo é reduzir a janela de risco. Quanto menor for o tempo de validade de um certificado, menor será o impacto potencial de uma chave comprometida, de um algoritmo enfraquecido ou de uma configuração incorreta que passe despercebida durante longos períodos.

Este processo não é novo. Ao longo dos anos, a duração máxima dos certificados tem sido reduzida de forma progressiva. A passagem para períodos de aproximadamente seis meses é a continuação lógica de uma tendência clara para ciclos mais curtos e mais controlados.

O que muda exatamente a partir de 2026

A partir de 2026, os certificados digitais públicos emitidos sob os novos requisitos terão uma validade máxima aproximada de 199 dias por emissão. Embora o foco se coloque muitas vezes nos certificados SSL/TLS para a web, esta mudança afeta diretamente todo o ecossistema de certificados de servidor, incluindo:

- Certificados TLS/SSL para sites e aplicações

- Certificados utilizados em servidores de correio (SMTP, IMAP, POP, STARTTLS)

- Certificados para APIs e serviços expostos

- Certificados em ambientes híbridos ou cloud

- Certificados associados a infraestruturas internas ligadas à Internet

Um ponto-chave é que a contratação não muda, mas a operação sim. Continuará a ser possível contratar certificados por um ou vários anos, mas cada certificado emitido nesse período terá uma duração muito menor e terá de ser renovado várias vezes.

Além disso, os períodos de reutilização de validações, tanto de domínio como de organização, também são reduzidos, introduzindo mais eventos críticos no ciclo de vida do certificado.

O que é verdade… e o que não é

À volta destas mudanças surgiram muitas mensagens confusas que vale a pena clarificar.

Não é verdade que os certificados deixem de funcionar por um problema de faturação ou de contratação. Também não é verdade que esta mudança afete apenas determinadas autoridades de certificação. Trata-se de uma alteração normativa que impacta todos os certificados públicos, independentemente do fornecedor.

O que é verdade é que os processos manuais deixam de ser sustentáveis. O que antes se resolvia com uma renovação anual pontual passa agora a repetir-se várias vezes, aumentando a carga operacional e a margem de erro.

O impacto real nas empresas e nas equipas técnicas

O impacto desta mudança não se mede pelo número de certificados contratados, mas sim pelo número de serviços que deles dependem. Sites, servidores de correio, APIs, integrações entre sistemas ou ambientes de produção e teste têm algo em comum: se o certificado expira, o serviço deixa de funcionar, mesmo que esteja corretamente pago.

Em organizações com vários serviços e ambientes, este novo cenário implica:

- Mais renovações ao longo do ano, não apenas para sites, mas também para correio e serviços críticos

- Maior dependência de validações periódicas que podem atrasar-se

- Mais pontos onde um erro humano pode provocar uma interrupção

- Aumento do risco de incidentes por certificados expirados

Este tipo de falhas continua a ser uma das causas mais comuns de interrupções de serviço evitáveis.

Renovações mais frequentes: o risco oculto

Um dos aspetos mais importantes é que a validade operacional do certificado é independente da sua contratação. Um certificado pode estar contratado por um ano ou mais e, ainda assim, deixar de funcionar se não for renovado ou reemitido a tempo de acordo com os novos prazos.

Os problemas mais comuns neste contexto costumam resultar de:

- Renovações que não são executadas a tempo apesar de estarem cobertas contratualmente

- Certificados instalados em serviços menos visíveis, como servidores de correio ou APIs internas

- Falta de visibilidade centralizada sobre onde os certificados são utilizados

- Processos manuais que dependem de pessoas específicas ou de lembretes informais

Com ciclos de seis meses, qualquer descuido transforma-se rapidamente num incidente.

Automatização e gestão do ciclo de vida de certificados

Neste novo cenário, o desafio já não é emitir certificados, mas gerir todo o seu ciclo de vida. Isto implica saber que certificados existem, onde estão instalados, quando expiram, que validações exigem e que serviços dependem deles.

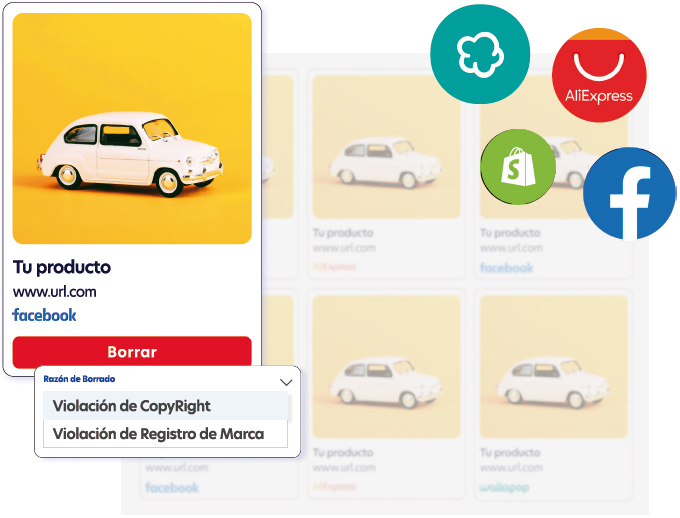

As soluções de Certificate Lifecycle Management (CLM) permitem centralizar a gestão de certificados web, de correio e de servidores, automatizar renovações e reduzir a dependência de tarefas manuais.

Ferramentas como o CertGuardian são pensadas para este contexto: múltiplos certificados, ciclos de validade mais curtos e necessidade de controlo contínuo. A sua função não é substituir o certificado, mas evitar que uma renovação esquecida deixe fora de serviço um site, um servidor de correio ou uma API crítica.

Como começar a preparar-se

Preparar-se para esta mudança não implica uma transformação imediata, mas exige uma revisão de processos. O primeiro passo é obter visibilidade real sobre os certificados existentes e os serviços que deles dependem.

A partir daí, vale a pena analisar como as renovações são geridas, que validações intervêm e que pontos podem gerar fricção. Quanto mais cedo esta análise for feita, maior será a margem para se adaptar de forma organizada e sem urgências.

Conclusão: não é uma mudança técnica, é uma mudança operacional

A redução dos períodos de validade dos certificados digitais não introduz uma nova tecnologia, mas uma nova forma de operar. O risco não está no certificado em si, mas em continuar a geri-lo como se nada tivesse mudado.

Um certificado pode deixar de funcionar mesmo que esteja corretamente contratado. A diferença entre sofrer esta mudança ou absorvê-la sem impacto depende de uma única questão: o controlo do ciclo de vida dos certificados.

Neste novo cenário, gerir certificados manualmente deixa de ser uma opção fiável e passa a ser um risco operacional.